- Что такое вымогателей?

- Выкуп цены и оплата

- Инфекция и поведение вымогателей

- Последние новости вымогателей

- Ransomware распространяется за пределами России

- Восстание Реветона и полицейский вымогатель

- Эволюция в CryptoLocker и крипто-вымогателей

- Набег в кражу криптовалюты

- Набор Эксплойта Angler

- POSHCODER: злоупотребление PowerShell

- Ransomware заражает критические файлы

- Файлы для шифрования

- Ransomware Evolved: современные вымогателей

- Самая большая атака на сегодняшний день

- Будущее вымогателей

- Биткойн-соединение

- Защита, предотвращение и удаление вымогателей

- Предотвращение вымогателей:

- Последние известные вымогателей

- Список известных семей вымогателей

Просмотреть вымогателей прошлое, настоящее и будущее

Просмотреть вымогателей прошлое, настоящее и будущее

Что такое вымогателей?

Ransomware - это тип вредоносного программного обеспечения, который предотвращает или ограничивает доступ пользователей к своей системе, либо блокируя экран системы, либо блокируя файлы пользователей, если выкуп не выплачен. Более современные семейства вымогателей, совместно классифицируемые как крипто-вымогатели, шифруют определенные типы файлов в зараженных системах и вынуждают пользователей платить выкуп с помощью определенных методов онлайн-оплаты, чтобы получить ключ дешифрования.

Выкуп цены и оплата

Цены выкупа варьируются в зависимости от варианта вымогателей и цены или обменных курсов цифровых валют. Благодаря предполагаемой анонимности, предлагаемой криптовалютами, операторы вымогателей обычно указывают выплаты выкупа в биткойнах. В последних вариантах вымогателей также перечислены альтернативные способы оплаты, такие как подарочные карты iTunes и Amazon. Следует отметить, однако, что выплата выкупа не гарантирует, что пользователи получат ключ дешифрования или инструмент разблокировки, необходимые для восстановления доступа к зараженной системе или размещенным файлам.

Инфекция и поведение вымогателей

Пользователи могут столкнуться с этой угрозой различными способами. Вымогатели могут быть загружены в системы, когда невольные пользователи посещают вредоносные или взломанные веб-сайты. Это может также прибыть как полезная нагрузка, или отброшенная или загруженная другим вредоносным ПО. Известно, что некоторые вымогатели доставляются в виде вложений из спам-писем, загружаются со вредоносных страниц с помощью вредоносных программ или сбрасываются с помощью наборов эксплойтов на уязвимые системы.

После запуска в системе вымогатель может либо заблокировать экран компьютера, либо, в случае крипто-вымогателей, зашифровать заранее определенные файлы. В первом сценарии полноэкранное изображение или уведомление отображается на экране зараженной системы, что не позволяет жертвам использовать их систему. Это также показывает инструкции о том, как пользователи могут платить за выкуп. Второй тип вымогателей предотвращает доступ к файлам потенциально важных или ценных файлов, таких как документы и электронные таблицы.

Вымогатели считается «напуганным», поскольку заставляет пользователей платить (или выкуп), запугивая или запугивая их. В этом смысле он похож на FAKEAV вредоносная программа Но вместо того, чтобы захватывать зараженную систему или шифровать файлы, FAKEAV показывает поддельные результаты сканирования на наличие вредоносных программ, чтобы убедить пользователей в покупке поддельного программного обеспечения для защиты от вредоносных программ.

Узнайте, как защитить предприятия, малый бизнес и домашних пользователей от вымогателей:

Последние новости вымогателей

История и эволюция вымогателей

Ранние года

Впервые случаи заражения вымогателями были зафиксированы в России в период с 2005 по 2006 год. доклад в случае 2006 года, когда использовался вариант вымогателя (обнаруженный как TROJ_CRYZIP.A), который архивировал файлы определенных типов перед перезаписью исходных файлов, оставляя только защищенные паролем файлы zip в системе пользователя. Он также создал текстовый файл, который действовал как записка с требованием выкупа, информируя пользователей о том, что файлы могут быть получены в обмен на 300 долларов.

В более ранние годы вымогатели обычно шифровали определенные типы файлов, такие как DOC, .XLS, .JPG, .ZIP, .PDF и другие широко используемые расширения файлов.

В 2011 году Trend Micro опубликовал отчет о СМС вымогателей угроза, с помощью которой пользователи зараженных систем набирают премиальный номер SMS. Обнаружено как TROJ_RANSOM.QOWA этот вариант неоднократно отображал страницу вымогателей для пользователей, пока они не заплатили выкуп, набрав определенный премиум-номер.

Другой заметный отчет касался типа вымогателей, который заражает основную загрузочную запись (MBR) уязвимой системы, препятствующей загрузке операционной системы. Для этого вредоносная программа копирует исходную MBR и перезаписывает ее вредоносным кодом. Затем он принудительно перезапускает систему, чтобы заражение вступило в силу, и отображает уведомление (на русском языке) после перезапуска системы.

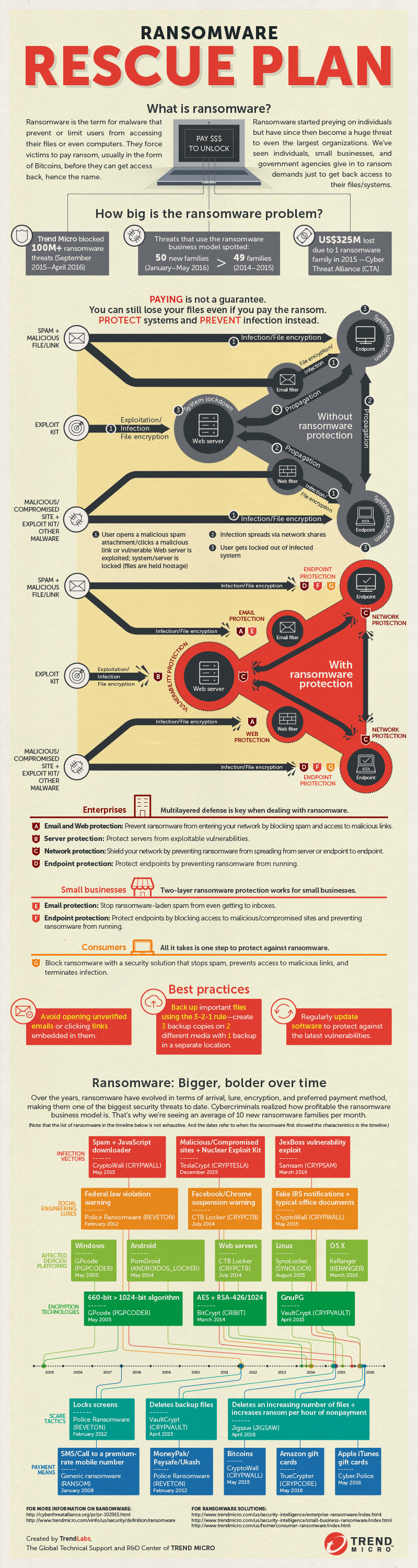

Просмотр инфографики: Ransomware 101 - Что, Как и Почему

Просмотр инфографики: Ransomware 101 - Что, Как и Почему

Ransomware распространяется за пределами России

Инфекции вымогателей изначально были ограничены Россией, но ее популярность и прибыльная бизнес-модель вскоре нашли свое применение в других странах. по Европе , К марту 2012 года Trend Micro наблюдал постоянное распространение вирусов-вымогателей в Европе и Северной Америке. Подобно TROJ_RANSOM.BOV, эта новая волна вымогателей показала страницу уведомлений, предположительно, из местного полицейского агентства жертвы вместо типичной записки с требованием выкупа (см. Reveton, Police Ransomware ниже).

В этот период для распространения вымогателей использовались разные тактики. Дело в 2012 году связано с популярным Французская кондитерская Сайт магазина, который был взломан для обслуживания TROJ_RANSOM.BOV. Эта тактика, связанная с водопадом, привела к распространенным инфекциям во Франции и Японии, где у магазина также была значительная фан-база. Вместо обычной записки о выкупе, TROJ_RANSOM.BOV отображал поддельное уведомление от французского полицейского агентства Gendarmerie Nationale .

СКРЫВАТЬ

Восстание Реветона и полицейский вымогатель

Reveton - это вымогатель, который выдает себя за правоохранительные органы. Эти вредоносные программы, известные как Police Ransomware или Police Trojans, отличаются тем, что на них отображается страница уведомлений, предположительно из местного правоохранительного органа жертвы, в которой сообщается, что они были пойманы за совершение незаконных или злонамеренных действий в Интернете.

Чтобы узнать, какое местное правоохранительное агентство применимо к пользователям, варианты Reveton отслеживают географическое положение их жертв. Таким образом, пострадавшие пользователи, живущие в США, получают уведомление от ФБР, в то время как находящиеся во Франции пользователи получают уведомление от Жандармерии Nationale .

Варианты Reveton также используют другой способ оплаты по сравнению с ранними атаками вымогателей. Если система заражена вариантом Reveton, пользователям предлагается оплатить через UKash , PaySafeCard или MoneyPak . Эти способы оплаты предоставляют анонимность злоумышленникам, так как Ukash и PaySafeCard имеют след слабых денег ,

В 2012 году были представлены различные типы вариантов Reveton, демонстрирующие новые методы. Во второй половине того же года Trend Micro сообщала о вариантах, которые Аудио запись используя жертву родной язык и еще один, несущий поддельный цифровой сертификат ,

Эволюция в CryptoLocker и крипто-вымогателей

В конце 2013 года появился новый тип вымогателей, которые шифровали файлы, помимо блокировки системы. Зашифрованные файлы гарантировали, что жертвы будут вынуждены платить выкуп, даже если само вредоносное ПО было удалено. Из-за его нового поведения, он был назван « CryptoLocker ». Как и предыдущие типы вымогателей, крипто-вымогатели требуют оплаты от уязвимых пользователей, на этот раз за ключ дешифрования, чтобы разблокировать зашифрованные файлы.

Хотя в примечании о выкупе в CryptoLocker в качестве метода шифрования указывается только «RSA-2048», анализ показывает, что вредоносная программа использует шифрование AES + RSA.

RSA - это криптография с асимметричным ключом, что означает использование двух ключей. Один ключ используется для шифрования данных, а другой - для расшифровки данных (один ключ, называемый открытым ключом, доступен для любой внешней стороны; другой хранится пользователем и называется закрытым ключом.) AES использует симметричные ключи, которые используют один и тот же ключ для шифрования и дешифрования информации.

Вредонос использует ключ AES для шифрования файлов. Ключ AES для расшифровки записывается в файлах, зашифрованных вредоносным ПО. Однако этот ключ зашифрован открытым ключом RSA, встроенным в вредоносное ПО, что означает, что для его расшифровки необходим закрытый ключ.

Дальнейшие исследования показали, что спам-кампания был за инфекциями CryptoLocker. Спам-сообщения содержали вредоносные вложения, принадлежащие TROJ_UPATRE, семейству вредоносных программ, характеризующемуся небольшим размером файла и простой функцией загрузки. Он загружает вариант ZBOT, который затем загружает вредоносное ПО CryptoLocker.

Ближе к концу 2013 года новый вариант CryptoLocker возникли - с распространением процедур. Этот вариант, обнаруженный как WORM_CRILOCK.A , может распространяться через съемные носители, что было неслыханно в других вариантах CRILOCK. Это означает, что вредоносная программа может легко распространяться по сравнению с другими вариантами. Новый вариант не использует вредоносные программы-загрузчики, такие как CRILOCK, для заражения систем; скорее, он притворяется активатором для программного обеспечения, используемого на одноранговых (P2P) сайтах для обмена файлами. Технические различия заставляют некоторых исследователей полагать, что эта вредоносная программа была создана подражателем.

Вскоре появился другой тип вымогателей с шифрованием файлов. Крипто-вымогатель, известный как CryptoDefense или Cryptorbit (определяется как TROJ_CRYPTRBIT.H ) шифрует базу данных, Интернет, Office, видео, изображения, сценарии, текст и другие недвоичные файлы, удаляет файлы резервных копий, чтобы предотвратить восстановление зашифрованных файлов, и требует плату за ключ дешифрования для заблокированных файлов.

Набег в кражу криптовалюты

Ransomware вскоре начал включать еще один элемент: кража криптовалюты (например, Биткойн). В 2014 году Trend Micro увидела два варианта новой вредоносной программы под названием BitCrypt , Первый вариант, TROJ_CRIBIT.A , добавляет «.bitcrypt» к любым зашифрованным файлам и отображает выкуп на английском языке. Второй вариант, TROJ_CRIBIT.B , добавляет имя файла с «.bitcrypt 2 ″ и использует многоязычную записку о выкупе на 10 языках. Варианты CRIBIT используют алгоритмы шифрования RSA (426) -AES и RSA (1024) -AES для шифрования файлов и указывают, что оплата за разблокировку файлов производится в биткойнах.

Было обнаружено, что вариант FAREIT вредоносное ПО для кражи информации , TSPY_FAREIT.BB , скачивает TROJ_CRIBIT.B. Этот вариант FAREIT может похищать информацию из различных кошельков криптовалюты, включая wallet.dat (Bitcoin), electrum.dat (Electrum) и .wallet (MultiBit). Эти файлы содержат важную информацию, такую как записи транзакций, предпочтения пользователей и учетные записи.

Набор Эксплойта Angler

В 2015 году набор эксплойтов Angler был одним из наиболее популярных наборов эксплойтов, используемых для распространения вымогателей, и в частности он использовался в серии атак на вредоносное ПО с использованием популярных средств массовой информации, таких как новостные и локализованные сайты. Angler постоянно обновлялся, чтобы включать ряд эксплойтов Flash, и был известен тем, что использовался в известных кампаниях, таких как утечка Hacking Team и Pawn Storm. Из-за своей легкой интеграции, Angler остается распространенным выбором в качестве средства распространения вымогателей.

POSHCODER: злоупотребление PowerShell

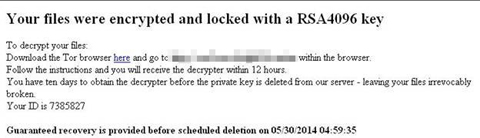

Появился новый вариант угроз Ransomware и Cryptolocker, который использует функцию Windows PowerShell для шифрования файлов. Trend Micro обнаруживает это как TROJ_POSHCODER.A. Windows PowerShell - это встроенная функция в Windows 7 и выше. Киберпреступники часто используют эту функцию, чтобы сделать угрозы необнаружимыми в системе и / или сети.

POSHCODER использует шифрование AES и открытый ключ RSA 4096 для шифрования указанного ключа AES. Как только все файлы в зараженной системе зашифрованы, отображается следующее изображение:

Ransomware заражает критические файлы

Хотя крипто-вымогатели могли стать популярными среди киберпреступников, это не означает, что другие типы вымогателей исчезли из пейзажа. Полиция вымогателей все еще наблюдалась блокировка экранов зараженных компьютеров с этим экраном:

Что делает этот конкретный вымогатель отличаться от других вымогателей полиции, так это то, что он использует зараженное вредоносное ПО для заражения систем. Запатентованное вредоносное ПО - это любой законный файл, который был изменен (путем добавления или внедрения) вредоносным кодом. Изменение легитимного файла может быть выгодно для киберпреступников, поскольку скорость выполнения вредоносного кода будет зависеть от частоты использования зараженного файла.

Этот вымогатель также известен для заражения user32.DLL , известный критический файл. Заражение критического файла можно рассматривать как метод уклонения, так как он может помочь предотвратить обнаружение средствами поведенческого мониторинга из-за белого списка. Кроме того, очистка важных файлов, таких как user32.DLL, требует особой осторожности, так как один неверный шаг может привести к сбою системы, что может рассматриваться как возможное препятствие для очистки инструментов.

Зараженный user32.DLL выполняет цепочку подпрограмм, которая заканчивается загрузкой вымогателей. Он также блокирует экран зараженного компьютера и проецирует изображение «выкупа», похожее на предыдущие сообщения полиции о вымогательстве.

В течение нескольких лет вымогатели превратились из угрозы, направленной на российских пользователей, к атаке, которая распространилась на несколько стран Европы и Северной Америки. Ожидается, что благодаря прибыльной бизнес-модели и схеме платежей, обеспечивающей анонимность ее операторам, в ближайшие годы развитие вымогателей ускорится. Таким образом, для пользователей крайне важно знать, как работает вымогатель и как лучше защитить себя от этой угрозы.

Файлы для шифрования

Более ранние типы крипто-вымогателей предназначались для шифрования .DOC, .XLS, .JPG, .ZIP, .PDF и других часто используемых файлов. С тех пор киберпреступники включили ряд других типов файлов, критически важных для бизнеса, таких как файлы баз данных, файлы веб-сайтов, файлы SQL, файлы, связанные с налогами, файлы CAD и файлы виртуальных рабочих столов.

Ransomware Evolved: современные вымогателей

После перехода на крипто-вымогателей вредоносное ПО продолжает развиваться, добавляя такие функции, как таймеры обратного отсчета, суммы выкупа, которые увеличиваются с течением времени, и процедуры заражения, которые позволяют им распространяться по сетям и серверам. Последние разработки показывают, как субъекты угроз экспериментируют с новыми функциями, такими как предложение альтернативных платформ платежей для облегчения выкупа платежей, подпрограмм, которые угрожают нанести непоправимый ущерб неоплачиваемым жертвам, или новых методов распространения.

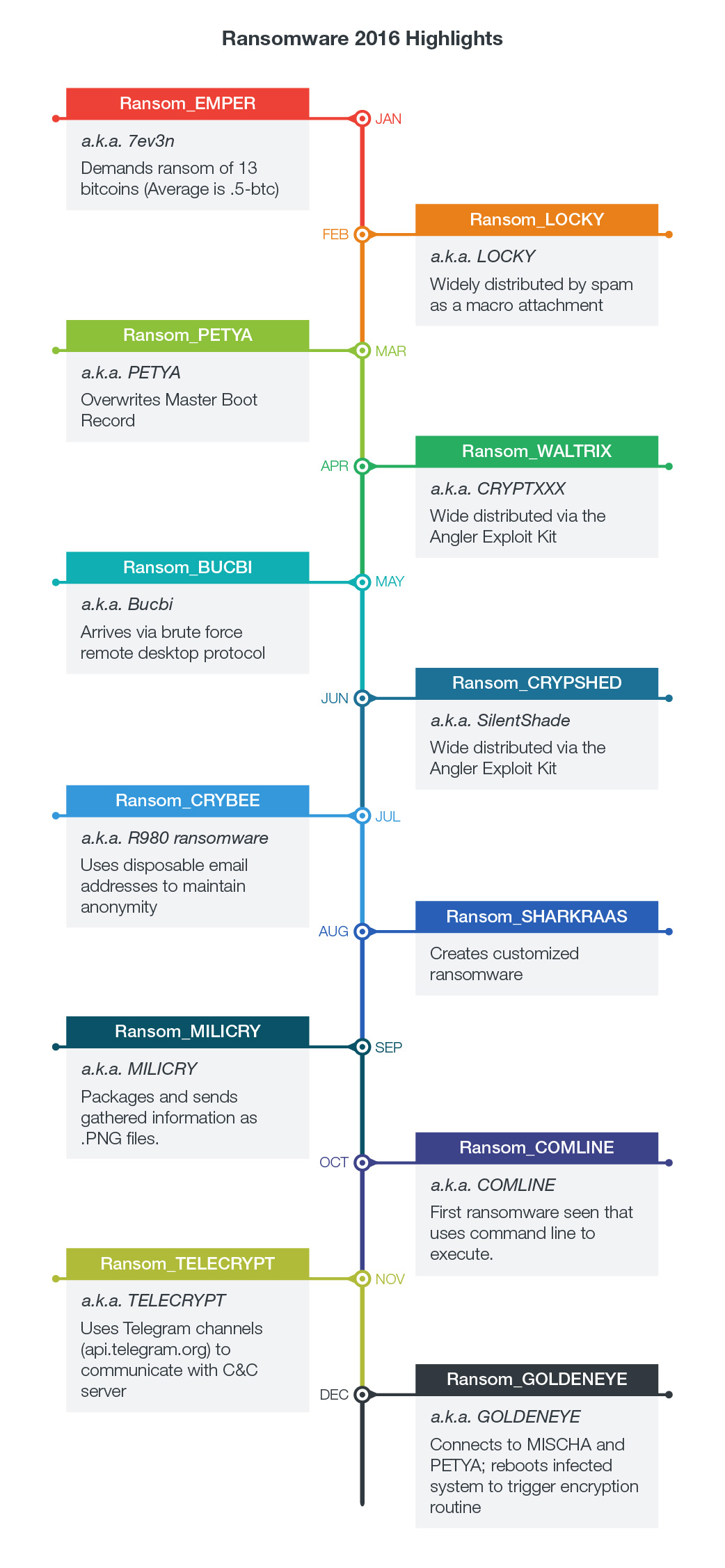

Некоторые из наиболее известных семейств крипто-вымогателей, увиденных в 2016 году:

Показать полный график

LOCKY ( RANSOM_LOCKY.A ) - Обнаруженный в феврале 2016 года, Локи был известен своими методами распространения, впервые увиденными как макрос в документе Word , а затем заметил, что распространяется через Adobe Flash и эксплойты ядра Windows , Locky Ransomware, одно из наиболее активно обновляемых семейств вымогателей, известен тем, что удаляет теневые копии файлов, чтобы сделать локальные резервные копии бесполезными, и известен тем, что его используют во множественных громких атаках на медицинские учреждения ,

ПЕТЯ ( RANSOM_PETYA.D ) - впервые увидено в марте 2016 года, ПЕТЯ перезаписывает основную загрузочную запись (MBR) уязвимой системы и, как известно, доставляется через законные облачные сервисы хранения, такие как Dropbox.

CERBER ( RANSOM_CERBER.A ) - Когда это было впервые замечено в начале марта 2016 года, CERBER был известен тем, что функция «голос» это зачитывает сообщение о выкупе. Также было обнаружено, что CERBER имеет настраиваемый файл конфигурации, который позволяет дистрибьюторам модифицировать его компоненты - функция, распространенная для вредоносных программ, продается на подземных рынках , CERBER также известен тем, что использовался в атаке, которая потенциально миллионы Microsoft Office 365 пользователи для заражения.

САМСАМ ( RANSOM_CRYPSAM.B ) - Открыт в марте 2016 года, СЭМ СЭМ устанавливается после того, как злоумышленники используют уязвимости на непатчированных серверах - вместо обычных вредоносных URL-адресов и спам-писем - и используют их для взлома других компьютеров.

JIGSAW ( RANSOM_JIGSAW.I ) - Первый вариант JIGSAW, увиденный в апреле 2016 года, смешал эффективную тактику запугивания с инновационной рутиной. С изображением франшизы « Пила» в фильме Jigsaw Таймер обратного отсчета оказать давление на своих жертв, заставив их заплатить - обещанием увеличить сумму выкупа, удаляя части зашифрованных файлов каждый раз, когда заканчивается таймер. Недавние варианты Jigsaw также показали поддержка чата функция, которая позволяет жертвам связаться с киберпреступником.

Самая большая атака на сегодняшний день

Хотя подпрограммы вымогателей не совсем новые, они все еще работают и по-прежнему используются операторами. Показательный пример: вариант вымогателей WannaCry / WCRY , который первоначально распространялся через вредоносные URL-адреса Dropbox, встроенные в спам, в мае неожиданно изменился. Он начал использовать недавно исправленную уязвимость на SMB-сервере, что привело к крупнейшей на сегодняшний день атаке вымогателей.

Даже до Хочу плакать Вырастив свою уродливую голову, компании и частные лица во всем мире уже страдают от страшных последствий угрозы - все это зафиксировано в нашем отчете, Ransomware: прошлое, настоящее и будущее , Всего через год мы увидели ошеломляющий рост числа семей вымогателей на 752%.

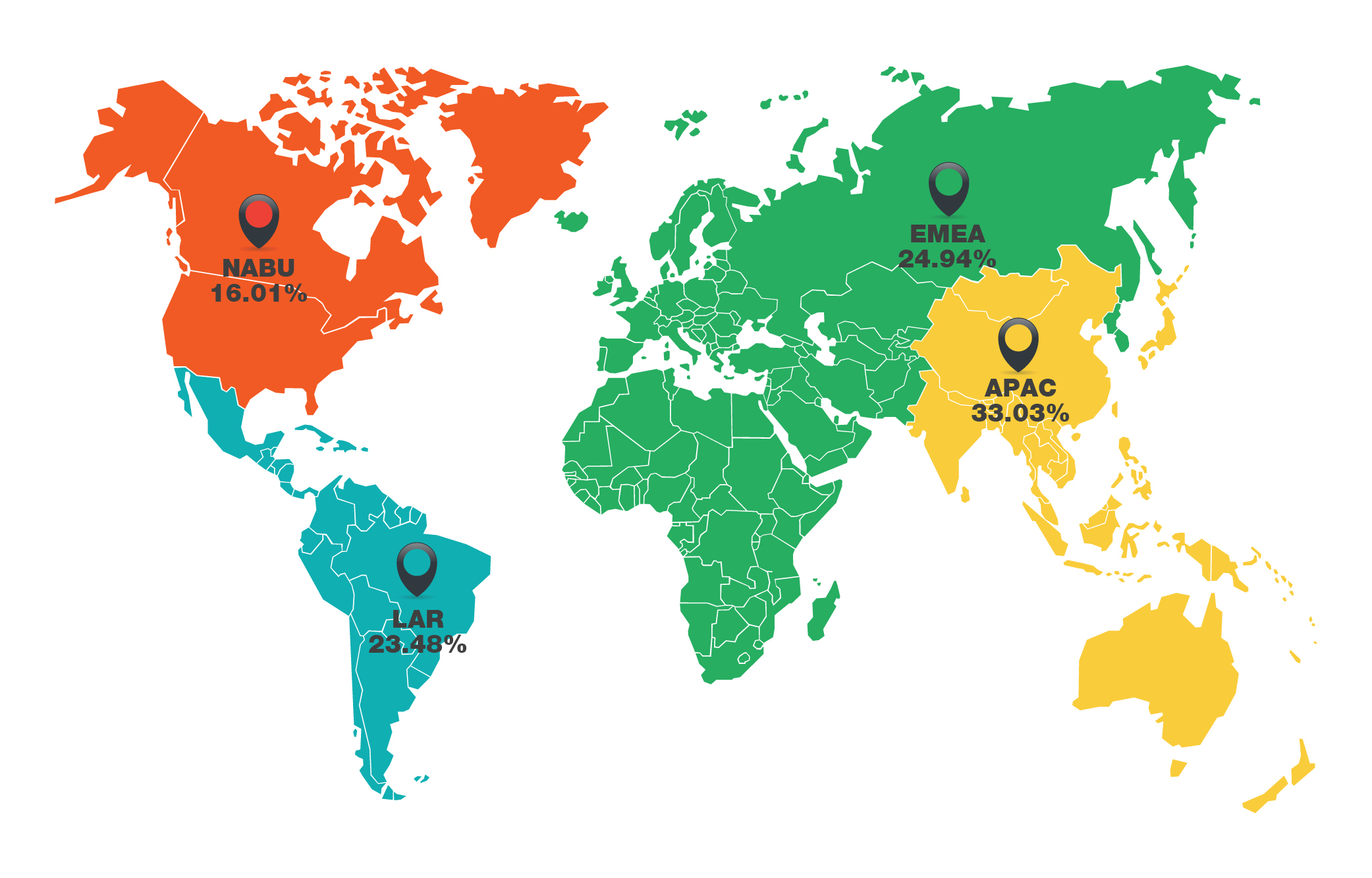

Региональное распространение угроз вымогателей с января 2016 года по март 2017 года

Будущее вымогателей

Не удивительно, если вымогатели изменятся через несколько лет. С точки зрения потенциала, они могут превратиться в вредоносное ПО, которое отключает всю инфраструктуру (критическую не только для работы бизнеса, но и для города или даже нации), пока выкуп не будет выплачен. Киберпреступники могут вскоре рассмотреть такие подходы, как попадание в системы промышленного контроля (ICS) и другую критически важную инфраструктуру, чтобы парализовать не только сети, но и экосистемы. Ключевой областью, которая может стать большей целью для киберпреступников, являются платежные системы, как это было видно из атаки на Bay Area Transit в 2016 году, когда платежные киоски поставщика услуг были направлены на вымогателей.

Мы видели, как операторы вымогателей ударили по больницам и поставщикам транспортных услуг. Что помешает злоумышленникам поразить еще большие цели, такие как промышленные роботы, которые широко используются в производственном секторе, или инфраструктуру, которая соединяет и управляет современными умными городами? Вымогательство в сети неизбежно приведет к тому, что компьютеры и серверы станут заложниками любого недостаточно защищенного подключенного устройства, включая интеллектуальные устройства или критическую инфраструктуру. Возврат инвестиций (ROI) и простота, с которой киберпреступники могут создавать, запускать и извлекать выгоду из этой угрозы, обеспечат ее продолжение в будущем.

Биткойн-соединение

За исключением некоторых семейств вымогателей, которые требуют больших сумм, варианты вымогателей обычно запрашивают 0,5–5 биткойнов (по состоянию на 2016 год) в обмен на ключ дешифрования. Это важно по двум причинам: некоторые варианты увеличивают выкуп, поскольку с неуплатой проходит больше времени, а обменный курс Биткойн растет. В январе 2016 года 1 BTC стоил 431 доллар США. С тех пор стоимость биткойна резко возросла, достигнув отметки в 1 082,55 долл. США в конце марта 2017 года.

Защита, предотвращение и удаление вымогателей

Защита от вымогателей

Там нет серебряной пули, когда дело доходит до остановка вымогателей но многослойный подход, который не позволяет ему достигнуть сетей и систем, является лучшим способом минимизировать риск.

Для предприятий: решения для электронной почты и веб-шлюзов, такие как Trend Micro ™ Deep Discovery ™ Инспектор электронной почты а также InterScan ™ Web Security предотвратить доступ вымогателей к конечным пользователям. На уровне конечной точки, Trend Micro Smart Protection Suite функции мониторинга поведения и контроля приложений, а также защиты от уязвимостей для минимизации риска заражения вымогателями. Trend Micro Deep Discovery Инспектор обнаруживает и блокирует вымогателей в сети, в то время как Trend Micro Deep Security ™ предотвращает доступ вымогателей к корпоративным серверам - физическим, виртуальным или облачным.

Для малого и среднего бизнеса , Сервис Trend Micro без лишних хлопот предлагает облачный почтовый шлюз с помощью Hosted Email Security. Его защита конечных точек также предоставляет несколько возможностей, таких как мониторинг поведения и служба репутации веб-сайтов в реальном времени, которая обнаруживает и блокирует вымогателей.

Для домашних пользователей , Trend Micro Security 10 обеспечивает надежную защиту от вымогателей, блокируя вредоносные веб-сайты, электронные письма и файлы, связанные с этой угрозой.

Предотвращение вымогателей:

- Не открывайте непроверенные электронные письма и не нажимайте на ссылки, встроенные в них.

- Сделайте резервную копию важных файлов, используя 3-2-1 правило - создать 3 резервные копии на 2 разных носителях с 1 резервной копией в отдельном месте.

- Регулярно обновляйте программное обеспечение, программы и приложения для защиты от новейших уязвимостей.

Инструменты и решения для вымогателей

Trend Micro предлагает бесплатные инструменты такой как Trend Micro Блокировка экрана вымогателей , который предназначен для обнаружения и удаления вымогателей блокировки экрана. Trend Micro Crypto-Ransomware Инструмент для расшифровки файлов может дешифровать файлы, заблокированные определенными вариантами крипто-вымогателей, без выкупа или использования ключа дешифрования.

Последние известные вымогателей

Последние известные вымогателей, проанализированные Trend Micro:

Обнаружены заметные особенности Trend Micro Detection Месяц-год RANSOM_MILICRY.A

- Использует сервис загрузки фотографий Imgur для своей рутины C & C

09 2016 RANSOM_POGOTEAR.A

- Использует Pokemon Go в качестве социальной инженерии

08 2016 RANSOM_CRYPBEE.A

- Также известный как R980 Ransomware

- Напоминает RANSOM_MADLOCKER

08 2016 RANSOM_JSRAA.D

- Написано в Jscript

- Прибывает через файл .LNK

- Открывает поддельное русское сообщение об ошибке

07 2016 RANSOM_CRYPMIC.A

- Распространяется комплектом эксплойтов Neutrino

- Сходство с WALTRIX / CRYPTXXX

07 2016 RANSOM_STAMPADO.A

- Имеет сходство с JIGSAW

- Угрожает удалить зашифрованные файлы после определенных часов неуплаты

- Продается в метро

07 2016 RANSOM_MIRCOP.A

- Прибывает как поддельная тайская таможенная форма

- В качестве оплаты просит 40 биткойнов, одно из самых высоких требований по выкупу

06 2016 RANSOM_JOKOZY.A

- Использует асимметричное шифрование RSA 2048

06 2016 RANSOM_JSRAA.A

- Использует Jscript для относительно простого выполнения в Internet Explorer

06 2016 RANSOM_ZCRYPT.A

- Возможность распространения через USB

- Работает в 64-битных операционных системах Windows

- Увеличивает выкуп, когда не выплачивается в течение определенного периода времени

05 2016

Посетите Энциклопедию угроз, чтобы узнать последние новости о вымогателях

Список известных семей вымогателей

Фамилии Псевдонимы Описание ACCDFISA Департамент по борьбе с киберпреступностью Федерального агентства интернет-безопасности Ransom Впервые замечен в начале 2012 года; Шифрует файлы в защищенном паролем; Киберпреступники, стоящие за этим вымогателем, просят оплатить через Moneypak , Paysafe или Ukash, чтобы восстановить файлы и разблокировать экран; Известный как многокомпонентное вредоносное ПО, упакованное как самораспаковывающийся (SFX) архив; Может поставляться в комплекте со сторонними приложениями, такими как Sdelete и WinRAR ANDROIDOS_LOCKER Первое обнаружение мобильного вымогателя; Использует Tor, законный сервис, который позволяет анонимные соединения с сервером; Пользователи мобильных устройств, затронутых этим вредоносным ПО, могут обнаружить, что файлы, хранящиеся на их мобильном устройстве, оказываются бесполезными и удерживаются для выкупа. CRIBIT BitCrypt Аналогичен CRILOCK с использованием шифрования RSA-AES для целевых файлов; Версия 1 использует RSA-426; Версия 2 использует RSA-1024; Добавляет строку bitcryp1 (для версии 1) и bitcrypt2 (для версии 2) к имени расширения файлов, которые он шифрует. CRILOCK CryptoLocker использует алгоритм генерации домена (DGA) для соединения с сервером C & C; Октябрь 2013 - было обнаружено, что UPATRE является частью спам-сообщения, которое загружает ZBOT, который дополнительно загружает криптографический шкафчик CRILOCK CRITOLOCK. Использует криптосистему с расширенным стандартом шифрования (AES-128); Слово Cryptolocker написано на обоях, которые он использует для смены обоев на уязвимом компьютере. CRYPAURA PayCrypt Шифрует файлы и добавляет соответствующий адрес электронной почты для расшифровки файла; Версия PayCrypt добавляет файлы .id- {жертва удостоверения личности[email protected] к файлам, которые шифрует CRYPCTB Critroni, CTB Locker, Curve-Tor-Bitcoin Locker Шифрует файлы данных; Гарантирует, что не будет восстановления зашифрованных файлов путем удаления их теневых копий; Приходит через спам-почту, которая содержит вложение, фактически загрузчик этого вымогателя; Использует социальную инженерию, чтобы заманить пользователей, чтобы открыть вложение; Использует Tor для маскировки своих коммуникаций C & C. CRYPDEF CryptoDefense Чтобы расшифровать файлы, он просит пользователей заплатить выкуп в биткойн-валюте. CRYPTCOIN CoinVault Шифрует файлы и требует от пользователей платить биткойнами за расшифровку файлов; Предлагает одноразовый бесплатный тест для расшифровки одного файла. CRYPTFILE Использует уникальный открытый ключ, сгенерированный RSA-2048 для шифрования файлов, а также просит пользователей заплатить 1 биткойн за получение закрытого ключа для дешифрования файлов. CRYPWALL CryptoWall, CryptWall, CryptoWall 3.0, Cryptowall 4.0 Reported быть обновленной версией CRYPTODEFENSE; Использует биткойн валюту в качестве способа оплаты; Использование сети Tor в целях анонимности; Приходит по спам-почте, следуя по цепочке заражения UPATRE-ZBOT-RANSOM; CryptoWall 3.0 поставляется в комплекте с шпионским программным обеспечением FAREIT; Cryptowall 4.0 зашифровывает имена файлов, которые он шифрует, и следит за обновленной запиской с требованием выкупа, он также исходит из спама как вложение JavaScript и может быть загружен вариантами TROJ_KASIDET. CRYPTROLF Показывает изображение лица тролля после шифрования файла. CRYPTTOR Меняет обои на изображение стен и просит пользователей заплатить выкуп CRYPTOR Ransomware пакетного файла приходит через DOWNCRYPT; Программа-вымогатель пакетных файлов, способная шифровать пользовательские файлы с помощью приложения GNU Privacy Guard DOWNCRYPT Программа- вымогатель пакетных файлов Приходит по электронной почте со спамом; Загружает BAT_CRYPTOR и его компоненты, такие как документ-приманка VIRLOCK VirLock, VirRansom Заражает файлы документов, архивы и медиа-файлы, такие как изображения PGPCODER Обнаружено в 2005 году; первый вымогатель видел KOLLAH Один из первых вымогателей, который шифрует файлы, используя определенные имена расширений; Целевые файлы включают документы Microsoft Office, PDF-файлы и другие файлы, которые считаются богатыми информацией и актуальны для большинства пользователей; Добавляет строку GLAMOUR к файлам, которые она шифрует. KOVTER Полезная нагрузка атаки, связанной с рекламой на YouTube, которая приводит к использованию пакета «Orange Orange» MATSNU Backdoor с возможностями блокировки экрана; Запрашивает выкуп RANSOM Общее обнаружение для приложений, ограничивающих пользователей от полного доступа к системе или шифрующих некоторые файлы, и требует выкуп для расшифровки или разблокировки зараженной машины. Экран REVETON Police Ransom Locks использует поддельный дисплей, который предупреждает пользователя о том, что он имеет нарушил федеральный закон; В сообщении далее указывается, что IP-адрес пользователя был идентифицирован Федеральным бюро расследований (ФБР) как посещение веб-сайтов, на которых размещен незаконный контент VBUZKY 64-битный вымогатель; Попытки использовать инъекцию Shell_TrayWnd ; Включает опцию TESTSIGNING архиватора Ransomware для Windows 7 CRYPTOP. Загрузки GULCRYPT и его компоненты. GULCRYPT Архиватор Ransomware. Архивирует файлы с определенными расширениями; Оставляет текстовый файл выкупа, содержащий инструкции о том, с кем связаться и как распаковать архивы, содержащие файлы пользователя. CRYPWEB PHP Ransomware Шифрует базы данных на веб-сервере, делая веб-сайт недоступным; Использует HTTPS для связи с сервером C & C; Ключ дешифрования доступен только на сервере C & C. CRYPDIRT Dirty Decrypt Впервые был обнаружен в 2013 году до появления Cryptolocker CRYPTORBIT Detection для изображений, текстовых и HTML-файлов, содержащих примечания с выкупом, которые являются индикаторами скомпрометированного (IOC) CRYPTLOCK TorrentLocker Представляет собой CryptoLocker; более новые варианты отображают crypt0l0cker на зараженном компьютере; использует список расширений файлов, которые он избегает шифрования, по сравнению с обычным вымогателем, который использует список расширений файлов для шифрования - это позволяет CRYPTLOCK шифровать больше файлов, в то же время проверяя, работает ли зараженный компьютер, гарантируя, что пользователи знают, что их файлы зашифрованы и Доступ в Интернет для оплаты выкупа по-прежнему присутствует CRYPFORT CryptoFortress Mimics Пользовательский интерфейс TorrentLocker / CRYPTLOCK; Использует подстановочные знаки для поиска расширений файлов; шифрует файлы в общих папках. CRYPTESLA TeslaCrypt Интерфейс пользователя похож на CryptoLocker; шифрует файлы, связанные с игрой; Версии 2.1 и 2.2 добавляет зашифрованные файлы с .vvv и .ccc; Версия 3.0 имеет улучшенный алгоритм шифрования и добавляет файлы .xxx, .ttt и .mp3 к файлам, которые она шифрует. CRYPVAULT VaultCrypt Использует инструмент шифрования GnuPG; загружает хакерский инструмент для кражи учетных данных, хранящихся в веб-браузерах; использует sDelete 16 раз, чтобы предотвратить / помешать восстановлению файлов; имеет портал поддержки клиентов; это пакетный скрипт крипто-вымогателей CRYPSHED Troldesh впервые в России; добавлен перевод на английский язык в записке с требованием выкупа для других стран; Помимо добавления .xtbl к имени файла зашифрованных файлов, он также кодирует имя файла, в результате чего затронутые пользователи теряют информацию о том, какие файлы были потеряны. SYNOLOCK SynoLocker использует операционную систему устройств Synology NAS (DSM 4.3-3810 или более раннюю версию) для шифровать файлы, хранящиеся на этом устройстве; есть портал поддержки клиентов KRYPTOVOR Kriptovor Часть многокомпонентной инфекции; кроме своего крипто-вымогателя, он имеет компонент кражи информации, который крадет определенные файлы, список процессов и снимает скриншот с рабочего стола; использует библиотеку Delphi с открытым исходным кодом под названием LockBox 3 для шифрования файлов. CRYPFINI CryptInfinite, DecryptorMax Приходит через спам с вложением макросов, спам-почта обычно притворяется приложением работы, связанным с публикацией Craigslist; Добавляет файлы .crinf. CRYPFIRAGO Использует Bitmessage для связи со своими создателями; Добавляет .1999 или .bleep к файлам, которые он шифрует. CRYPRADAM Radamant Может поступать через наборы эксплойтов; Добавляет .rdm к файлам, которые шифрует CRYPTRITU Ransom32, известный как вымогатель JavaScript CRYPBOSS CrypBoss Добавляет .crypt к файлам, которые шифрует CRYPZUQUIT Zuquitache, Fakben, известный как вредоносное ПО ransomware-as-a-service (RaaS), затронутое пользователями CRYPDAP ChatCrypt ; Приходит через спам. CRYPHYDRA HydraCrypt На основе утечек исходного кода CrypBoss; Приходит через спам LOCKY Locky Переименовывает зашифрованные файлы в шестнадцатеричные значения; Добавляет .locky к файлам, которые он шифрует; Приходит через спам с вложенным макросом .DOC, аналогично прибытию вредоносной программы DRIDEX. CERBER Cerber Шифрует имя файла и добавляет его с помощью .cerber; Удаляет файл .VBS, который заставляет компьютер разговаривать с жертвой. CRYPSAM SAMSAM Использует эксплойты на серверном приложении с открытым исходным кодом JexBoss и других платформах приложений на основе Java, чтобы установить себя на целевые серверы веб-приложений. ПЕТЯ Петя Вызывает синий экран и отображает выписку с выкупом в системе. при запуске WALTRIX CRYPTXXX, WALTRIX, Exxroute приходит в виде файла .DLL; Распространяется набором эксплойтов Angler; Блокирует экраны и шифрует все файлы; Добавляет расширение .crypt CRYPSALAM Salam Шифрует файлы и удаляет записку с требованием выкупа в формате {месяц} - {день} - {год} -INFECTION.TXT; Просит пользователей связаться с создателем вымогателей по электронной почте для расшифровки файлов. JIGSAW Jigsaw Удаляет файлы и увеличивает сумму выкупа каждый час; Некоторые варианты имеют живую поддержку чата для своих жертв; Некоторые из них использует порно связанных сообщений выкупа MIRCOP Mircop прибывает как спам с прикрепленной поддержкой макросов документа неуместного Windows PowerShell для выполнения; Заметка о выкупе отображает фигуру с капюшоном в маске Гая Фокса. JSRAA RAA Написано на JScript, которое разработано для движка Windows Scripting Host в Internet Explorer; не запускается в браузере Microsoft Edge GOOPIC Goopic приходит через Rig Exploit Kit; Использует профессионально разработанный интерфейс APOCALYPSE Apocalypse Добавляет расширение .encrypted к зашифрованным файлам; Требуется, чтобы жертва отправила хакеру электронное письмо с просьбой о выкупе. JOKOZY KozyJozy Добавляет в зашифрованные файлы произвольное имя расширения, выбранное из массива с использованием шаблона .31392E30362E32303136_ (0-20) _LSBJ1 CRYPMIC Имеет аналогичные процедуры с WALTRIX STAMPADO Stampado имеет сходство с записками выкупа JIGSAW, по сообщениям продается на подземных рынках с пожизненной лицензией

Похожие

Что такое блог в интернете?Блогосфера частично может выполнять функции социальных сетей, позволяя восстанавливать и поддерживать прервавшиеся социальные связи. Блог - это онлайн журнал, интернет-дневник, основным наполнением которого является систематически Как скачать и просмотреть Википедию в автономном режиме

Интернет отличный ресурс. Есть множество способов найти информацию, которую вы ищете. Один из примеров, популярный ресурс: Википедия. Когда вы что-то ищете в Интернете, статья в Википедии, вероятно, является одним из первых результатов Google, на которые вы нажимаете. Но что, если вы попали в черную дыру в Интернете и должны провести предварительное исследование? Мы всегда ищем подробные сведения о местах отдыха, исторических событиях, знаменитостях, определениях слов и, возможно, даже Regex Tutorial - от Regex 101 до продвинутого Regex

Рекс ест регулярные выражения на завтрак. И вы тоже можете! Это руководство по регулярным выражениям, одно из самых подробных в Интернете, поможет вам освоить весь путь. На этой странице объясняется, что делает этот сайт особенным среди других сайтов регулярных выражений, но сначала давайте ответим на животрепещущий вопрос: В чем смысл жизни? Это легко. В соответствии с страница юмора регулярного выражения 5 лучших VPN для Torrenting анонимно

Мы рассматриваем VPN с 2013 года, и если вы хотите использовать торрент с VPN, вам нужно быть осторожным, какой из них вы выберете. Плохой VPN может разорвать ваше соединение, и ваш IP-адрес будет выставлен! Короче говоря, мы предлагаем вам взглянуть только на две VPN: - NordVPN - где вы можете получить в настоящее время Обновление Fall Creators для Windows 10. Что нового в обновлении? Список новых продуктов

... ие создателей осени Сегодня Microsoft выпустила осеннее обновление для Windows 10. Что нового в обновлении? Какие изменения произошли в Windows 10? Что было улучшено, что было добавлено? Как было объявлено, 17 октября пользователям Windows FAQ по iPhone 3G: характеристики, характеристики, цены и поставщики услуг

Примечание редактора. Эта статья была первоначально опубликована 17 июня 2008 года. Мы обновили ее до выпуска iPhone 3G от 11 июля, чтобы включить информацию, которая стала известна с тех пор, включая последние сведения о тарифных планах AT & T и функциях iPhone 3G. Прочитайте наш обзор iPhone 3G , С выходом iPhone 3G через несколько дней Новый список запрещенных работ для беременных и кормящих женщин

Мы хвалим вас! Большинство наших клиентов - послы образовательного портала Мы представляем результаты теста удовлетворенности, рекомендаций и рекомендаций для клиентов знаний и практики и образовательного портала, проведенного компанией «Маркетинговые отношения». Что такое Sunrise Seven.exe и как его исправить?

... файлы? EXE («исполняемые») файлы, такие как Sunrise Seven.exe, представляют собой файлы, которые содержат пошаговые инструкции, которые выполняет компьютер для выполнения функции . Когда вы дважды щелкаете по файлу EXE, компьютер автоматически выполняет инструкции, предоставленные программистом (например, Sunrise Software), чтобы запустить программу (например, Sunrise Seven) на вашем компьютере. Каждое приложение на компьютере использует исполняемый Понимание кнопки WPS на вашем маршрутизаторе / MiFi

Это для тех, кто когда-либо владел или использовал маршрутизатор Wi-Fi, и это хороший процент, учитывая преобладание портативных доступных MiFis на рынке сегодня. Уже запутался? Не парься, иди к нашему посту [ MiFi и WiFi, вот очень простой способ заметить разницу ] и воспитывать себя. Чтобы было ясно, мы говорим о кнопке WPS, присутствующей на большинстве маршрутизаторов Что такое руководство по стилю бренда и зачем оно нужно моему веб-сайту?

... ичным лицом вашего бизнеса; «скин», который проецирует личность вашей компании и определяет, как ваши клиенты, клиенты и партнеры смотрят на ваш бизнес. Руководство по фирменному стилю - это основная визуальная составляющая брендинга вашей компании, хотя оно может также ссылаться на грамматику, тон, использование слов и точку зрения. По сути, это документ, который описывает, определяет и представляет примеры того, как ваш бренд выглядит в различных визуальных медиа, таких как печать, Интернет В чем разница между выпусками Windows System Builder и полной версией?

Вы когда-нибудь пытались купить лицензию Windows у Amazon или Newegg? Если бы это было так просто. Вы столкнетесь с более дешевыми System Builder (OEM) и более дорогими лицензиями Full Version (Retail). Но разница не сразу очевидна. Лицензии System Builder доступны как для

Комментарии

Но что, если вы попали в черную дыру в Интернете и должны провести предварительное исследование?Но что, если вы попали в черную дыру в Интернете и должны провести предварительное исследование? Мы всегда ищем подробные сведения о местах отдыха, исторических событиях, знаменитостях, определениях слов и, возможно, даже преобразовании PDF. Вам будет трудно найти источник исследований, доступный как Википедия без Интернета. Или вы? В прошлом мы показали вам, как Что делает лучшие VPN для торрента?

Что делает лучшие VPN для торрента? При рекомендациях VPN с дружественным торрентом мы учитываем ряд факторов. Все VPN, рекомендованные ProPrivacy.com, соответствуют следующим требованиям: Скорость. Каждая VPN будет негативно влиять на скорость загрузки, поэтому задача состоит в том, чтобы найти такую, которая будет иметь как можно меньшее влияние. ProPrivacy.com - единственный сайт для сравнения VPN, на котором запущена полностью автоматизированная Что такое EXE-файлы?

Что такое EXE-файлы? EXE («исполняемые») файлы, такие как Sunrise Seven.exe, представляют собой файлы, которые содержат пошаговые инструкции, которые выполняет компьютер для выполнения функции . Когда вы дважды щелкаете по файлу EXE, компьютер автоматически выполняет инструкции, предоставленные программистом (например, Sunrise Software), чтобы запустить программу (например, Sunrise Seven) на вашем компьютере. Каждое приложение на компьютере использует Что такое регулярное выражение?

Что такое регулярное выражение? Во-первых, регулярное выражение - это текстовая строка. Например, foo является регулярным выражением. Как и [AZ] +: \ d +. Эти текстовые строки описывают шаблоны для поиска текста или позиций в теле текста. Например, регулярное выражение foo соответствует строке foo , регулярное выражение [AZ] +: \ d + соответствует фрагментам строки, таким как F: 1 и GO: 30 , и регулярное выражение (? <= [Az]) (? = [AZ]) соответствует Если вы расстроены и начинаете задавать себе вопрос типа «Что, черт возьми, только что произошло?

Если вы расстроены и начинаете задавать себе вопрос типа «Что, черт возьми, только что произошло?». Ну, Google не поймет, что это не должно было быть частью вашего документа. Будьте внимательны, что вы говорите с Google, ребята, и вычитайте все. А что бы вы добавили в приведенный выше список 4-х самых распространенных ошибок?

А что бы вы добавили в приведенный выше список 4-х самых распространенных ошибок? Вы не согласны с одним пунктом? Я приглашаю вас комментировать. Интересным дополнением к приведенному выше списку из 4 самых распространенных ошибок, связанных с тестированием, является пост Матеуша на тему какую модель сотрудничества в рамках проекта по оптимизации конверсии выбрать. Хотите Готовы просматривать файлы PDF?

Готовы просматривать файлы PDF? Хотите знать, как просматривать файлы PDF или как открыть файлы PDF онлайн? Прежде чем принять решение о любых изменениях, которые вы хотите внести в PDF-файл, или обмениваться PDF-файлами в Интернете, вы должны иметь возможность просматривать PDF-файлы. Многие люди используют программу для чтения PDF-файлов, например Adobe, чтобы Что это значит?

Что это значит? Функция файлов по запросу позволяет получать доступ к файлам и папкам из облака OneDrive без необходимости синхронизировать их все на диске. В результате, когда вы открываете папку OneDrive в File Explorer, вы можете видеть все ваши файлы и папки из облака, даже те, которые не синхронизированы на вашем жестком диске. Не могли бы вы опубликовать известные / популярные / ваши любимые игры на основе гироскопа для iPhone, iPad или Android Phone?

Не могли бы вы опубликовать известные / популярные / ваши любимые игры на основе гироскопа для iPhone, iPad или Android Phone? (Насколько я понимаю, игра на основе гироскопа будет включать вращательное движение контроллера для ввода, а не просто касание или линейное движение) Хорошо. Сейчас я попытаюсь объяснить, что происходит. Я прошу прощения, если предыстория кажется немного разреженной или расплывчатой - есть много вещей, о которых я не могу говорить из-за характера и сроков Что это?

Что это? На первый взгляд, это выглядит как обычная мышь. Ну, может быть, не совсем обычный, потому что это определенно игровой джем. Что отличает его от сегодняшней лагуны грызунов, предназначенных для игры, так это прежде всего то, что она была вооружена двумя джойстиками. Эргономику устройства также стоит подражать другим производителям. Все потому, что это не грызун, лежащий на столе, как кусок деревянного блока, а наклоняющийся в соответствии с движениями наших рук. Ведь в его основании Знаете ли вы, что анимированные GIF-файлы можно превратить в видео?

Знаете ли вы, что анимированные GIF-файлы можно превратить в видео? Да! Вы правильно поняли. Теперь вы можете конвертировать GIF (.gif) в видео формат. Это очень легко с этими инструментами. Если вы хотите узнать, как начать работу с ним, прокрутите вниз, чтобы найти более простые методы. Есть много способов конвертировать анимированный GIF в видео. Но почему мы должны конвертировать?

Что такое вымогателей?

Но что, если вы попали в черную дыру в Интернете и должны провести предварительное исследование?

На этой странице объясняется, что делает этот сайт особенным среди других сайтов регулярных выражений, но сначала давайте ответим на животрепещущий вопрос: В чем смысл жизни?

10. Что нового в обновлении?

10. Что нового в обновлении?

Какие изменения произошли в Windows 10?

Что было улучшено, что было добавлено?

Exe и как его исправить?

Айлы?